Εδώ και ένα χρόνο το Facebook μετά από έρευνα που είχε κάνει και την είχε δημοσιοποιήσει είχε επισημάνει ότι οι ερευνητές τους για κυβερνοεπιθέσεις και κυβερνοπαρακολουθήσεις είχαν εντοπίσει την εταιρεία Cytrox με έδρα στη Βόρειο Μακεδονία που είχε δημιουργήσει και εγκαθιστούσε παράνομο λογισμικό παρακολούθησης. H Cytrox στη συνέχεια αγοράστηκε από την Intellexa του Ταλ Ντίλιαν και δραστηριοποιήθηκε στην Ελλάδα, λαμβάνοντας όπως αποκάλυψαν οι New York Times και άδεια εξαγωγής του λογισμικού.

Γνωστή δημοσίως η δράση του Predator στην Ελλάδα από τον Δεκέμβριο του 2021.

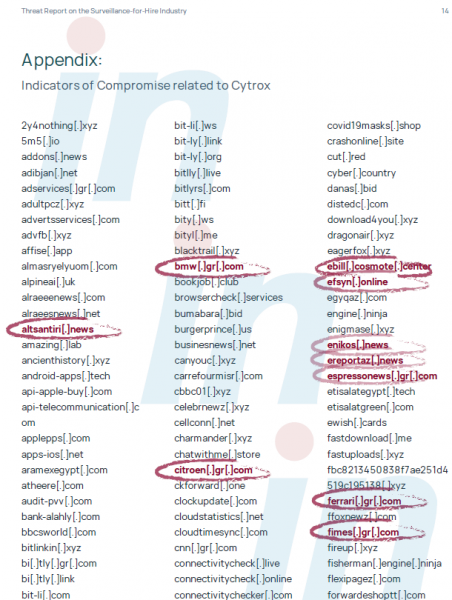

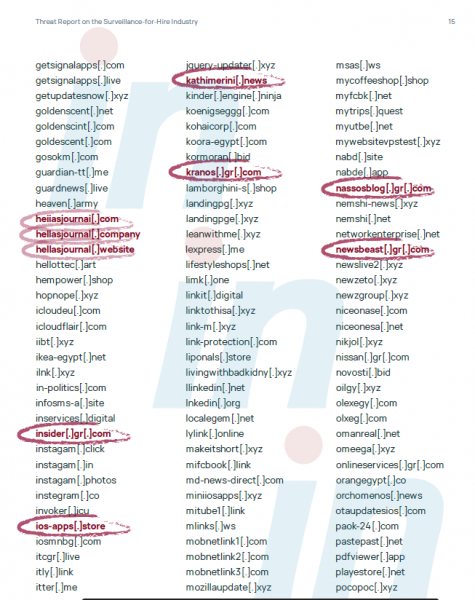

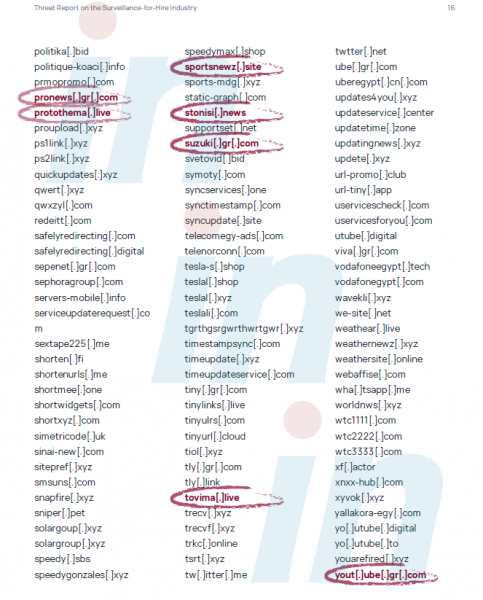

Σύμφωνα με τη λίστα που δημοσίευσε το Facebook (Meta) μετά από συνεργασία με το Citizen Lab στον Καναδά στις 16 Δεκεμβρίου 2021 – εντόπισε την παρακολούθηση του δημοσιογράφου Θ. Κουκάκη- υπάρχουν 310 ψευδείς διευθύνσεις με μολυσμένο λογισμικό.

Το πλέον ενδιαφέρον είναι ότι έχουν παραποιηθεί διευθύνσεις ελληνικών ενημερωτικών ιστότοπων με στόχο να ανοίξουν τα υποψήφια θύματα των παρακολουθήσεων τις «μολυσμένες διευθύνσεις». Πριν από το 2021 δηλαδή το Predator παρακολουθούσε έλληνες πολίτες και αξιωματούχους, από τη Βόρειο Μακεδονία.

Από τις 310 διευθύνσεις, εντοπίζονται από την ανάγνωση του καταλόγου διευθύνσεις ενημερωτικών site, εταιρειών αυτοκινήτων, Μέσων Κοινωνικής Δικτύωσης, εφαρμογών για συντόμευση ηλεκτρονικών διευθύνσεων.

Επιμόλυναν τα κινητά και μέσω Facebook & Instagram;

Σύμφωνα με την έκθεση η Meta (Facebook) αφαίρεσε περίπου 300 λογαριασμούς στο Facebook και το Instagram που συνδέονταν με την Cytrox.

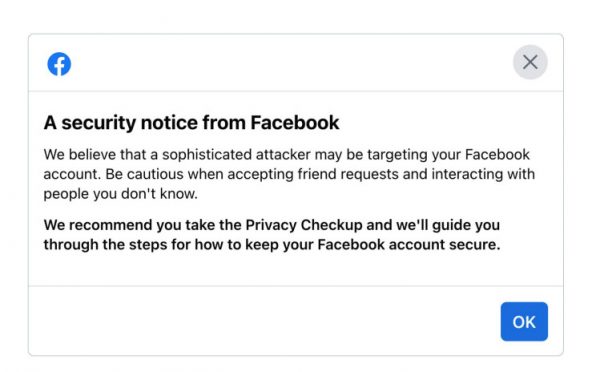

Ταυτόχρονα με ειδικό μήνυμα ενημέρωνε τους χρήστες.

Οι διατυπώσεις που χρησιμοποιούν οι υπεύθυνοι του Facebook δεν είναι απολύτως σαφείς εάν υπήρξαν τέτοιου είδους επιμολύνσεις μέσω των Μέσων Κοινωνικής Δικτύωσης, αλλά συνάγεται από την έρευνα, τη δημοσιοποίησή της και το μήνυμα που έστελνε στους χρήστες η πλατφόρμα Κοινωνικής Δικτύωσης πως τα κινητά επιμολύνονταν και μέσω διευθύνσεων που στέλνονταν μέσω Facebook και Instagram.

Οι μέχρι τώρα πληροφορίες για το Predator αναφέρουν πως το θύμα της παρακολούθησης λάμβανε sms και όχι μέσω άλλου μέσου.

Παραποποιούσαν διευθύνσεις ελληνικών ενημερωτικών ιστότοπων

«Η ομάδα μας στο Meta μπόρεσε να βρει μια τεράστια υποδομή domains που πιστεύουμε ότι η Cytrox χρησιμοποίησε για να παραποιήσει νόμιμες ειδησεογραφικές οντότητες στις χώρες που τους ενδιαφέρουν και να μιμούνται νόμιμες URL-συντόμευσης και κοινωνικές υπηρεσίες μέσων μαζικής ενημέρωσης. Χρησιμοποίησαν αυτά τα domain ως μέρος των προσπαθειών για επιμόλυνση των κινητών», αναφέρει χαρακτηριστικά η έρευνα του Facebook.

Ειδησεογραφικά, πολιτικά, οικονομικά, στρατιωτικά, lifestyle site έχουν συμπεριληφθεί, πιθανώς με βάση τις συνήθειες και την ιδιότητα των χρηστών.

Mεταξύ αυτών και παραποιημένη διεύθυνση της ιστοσελίδας tovima.gr.

Συγκεκριμένα οι διευθύνσεις των ενημερωτικών site που έχουν παραποιηθεί σύμφωνα με την έκθεση ανέρχονται σε 21:

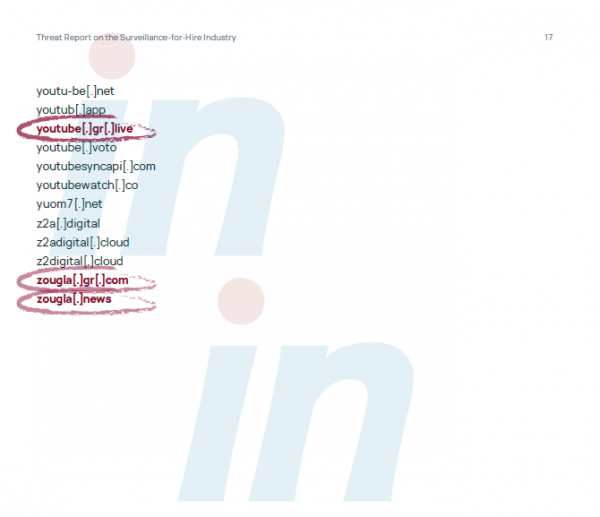

altsantiri[.]news, efsyn[.]online, enikos[.]news, ereportaz[.]news, espressonews[.]gr[.]com, fimes[.]gr[.com, hellasjournal[.]com, hellasjournal[.]company, hellasjournal[.]website, insider[.]gr[.]com, kathimerini[.]news, kranos[.]gr[.]com, nassosblog[.]gr[.]com, newsbeast[.]gr[.]com, paok-24[.]com, pronews[.]gr[.]com, protothema[.]live, sportsnewz[.]site, stonisi[.]news, tovima[.]live, zougla[.]gr[.]com,zougla[.]news.

Δείτε πιο κάτω στις φωτογραφίες όλες τις ύποπτες διευθύνσεις και ειδικώς εκείνες που αφορούν την Ελλάδα, από το παράρτημα της έκθεσης του Facebook.

Απο τις διευθύνσεις αυτές απουσιάζει η edolio5 που επιμόλυνε τα κινητά του Θανάση Κουκάκη, του Θεόδ. Καρυπίδη και επιχείρησε να παγιδεύσει τον Ν. Ανδρουλάκη.

Το ερώτημα είναι εάν λειτουργούσε και παράλληλο σύστημα αφού ο υπερσύνδεσμος αυτός έχει δημιουργηθεί τον Μάρτιο του 2021 και η αναφορά δημοσιεύθηκε το Δεκέμβριο του 2021.

Σύμφωνα με έρευνα του inside story και άλλα δημοσιεύματα του Documento η Intellexa είχε δημιουργήσει και άλλες διευθύνσεις στη δράση της στην Ελλάδα, από πιο νωρίς.

Το «έξυπνο» σύστημα παρακολούθησης

Σύμφωνα με την έρευνα εάν ο επιμολυσμένος σύνδεσμος δεν «πέρναγε» από το σύστημα ασφαλείας του κινητού τότε ο χρήστης δεν καταλάβαινε τίποτα αφού οδηγούσε κανονικά στην ιστοσελίδα για την οποία είχε δημιοσυργηθεί ο ψεύτικος μολυσμένος υπερσύνδεσμος.

«Η Cytrox και οι πελάτες της έλαβαν μέτρα για να προσαρμόσουν τις επιθέσεις σε συγκεκριμένους στόχους, μολύνοντας άτομα με κακόβουλο λογισμικό μόνο όταν περνούσαν από συγκεκριμένες ρυθμίσεις και τεχνικούς ελέγχους, συμπεριλαμβανομένης της διεύθυνσης IP και του τύπου της συσκευής. Εάν οι έλεγχοι αποτύγχαναν, οι χρήστες μπορούσαν να ανακατευθυνθούν στους πραγματικούς ειδησεογραφικούς ή άλλους ιστότοπους» υπογραμμίζει στην έκθεσή του το Meta.

H Ελλάδα στις χώρες δράσης του Predator

«Η έρευνά μας εντόπισε πελάτες στην Αίγυπτο, την Αρμενία, την Ελλάδα, τη Σαουδική Αραβία και το Ομάν, Κολομβία, Ακτή Ελεφαντοστού, Βιετνάμ, Φιλιππίνες και Γερμανία. Οι στόχοι της Cytrox και των πελάτων της περιελάμβαναν πολιτικούς και δημοσιογράφους σε όλο τον κόσμο, μεταξύ άλλων στην Αίγυπτο και την Αρμενία», αναφέρει η έκθεση.

Δηλαδή, τουλάχιστον, οι ασχολούμενοι με την κυβερνοσφάλεια στη χώρα, ΕΥΠ, ειδικοί, και άλλες υπηρεσίες γνωρίζουν γιατί είναι δουλειά τους από τη δημόσια δημοσιευμένη έκθεση του Meta την ύπαρξη και δράση του Predator στη χώρα με στόχο πολιτικούς και δημοσιογράφους και ουδείς ασχολήθηκε!

Δείτε εδώ σε pdf όλη την έκθεση.